Sie haben wahrscheinlich schon von Proxys und vielleicht sogar von SOCKS-Proxys gehört. Im Kern sind Proxy-Server oder Proxys sind hardware- oder softwarebasierte Vermittler, die auf einem lokalen oder Remote-Computer sitzen. In dieser Zwischenrolle leiten sie den gesamten Datenverkehr zwischen Webbrowsern (Webclients) und Webservern über sich selbst und blockieren oder verhindern so die direkte Kommunikation.

Gleichzeitig verbergen Proxys je nach Art einige Informationen über Ihre Online-Identität. Beispiele für verborgene Daten sind Ihre IP-Adresse und Ihr Standort.

Tatsächlich gibt es verschiedene Arten von Proxys. Und sie können grob in vier Gruppen eingeteilt werden, basierend auf den folgenden:

- Protokoll, also SOCKS-Proxys und HTTP- und HTTPS-Proxys

- Anzahl der aktiven Benutzer, d. h. Gemeinsame Proxys, private Proxys, Und jungfräuliche Stellvertreter

- Die Richtung der Datenverkehrsweiterleitung, d. h. Forward-Proxys und Reverse-Proxys

- Der Typ der zugewiesenen IP-Adresse, d. h. Wohn-Proxys, Rechenzentrums-Proxys, Und mobile Proxys

Dieser Artikel konzentriert sich jedoch hauptsächlich auf Proxys, die anhand des für die Online-Kommunikation verwendeten Protokolls identifizierbar sind. Diese Kategorie umfasst SOCKS-Proxys sowie HTTP- und HTTPS-Proxys.

Was ist ein SOCKS-Proxyserver?

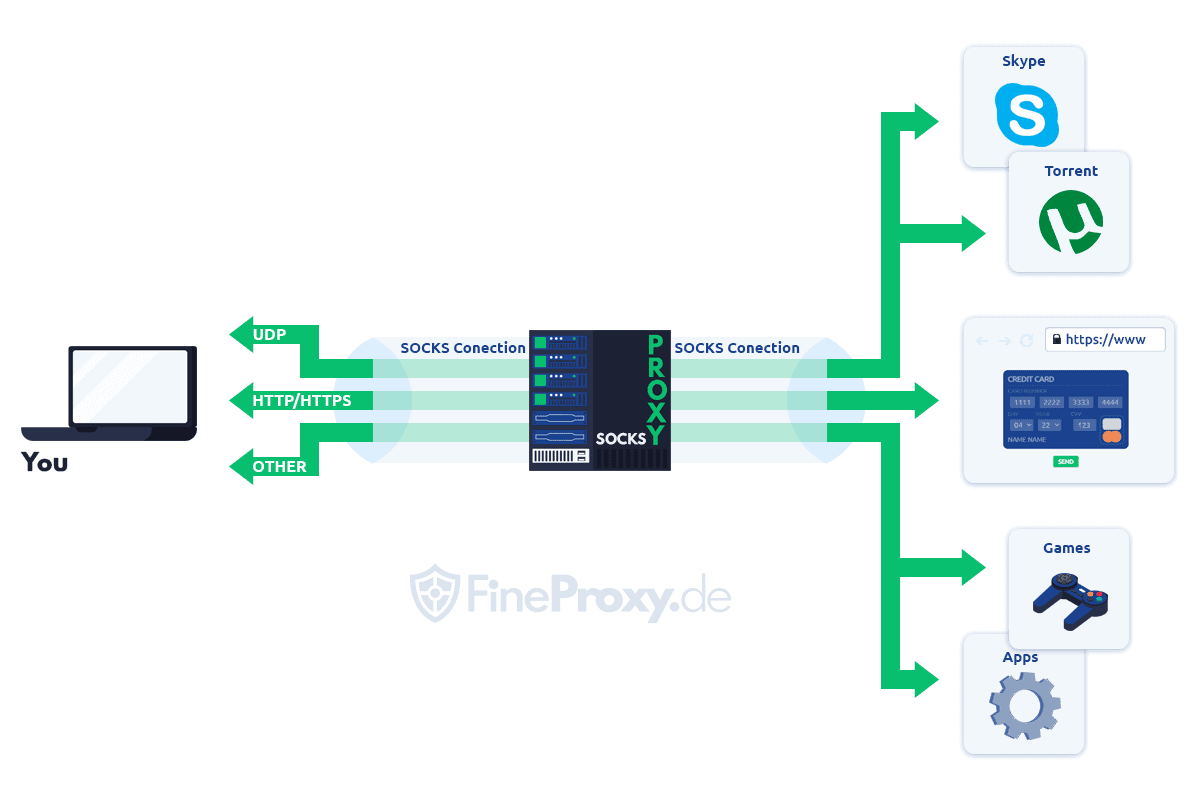

Ein SOCKS-Proxy ist ein Vermittler, der das SOCKS-Protokoll nutzt, um die Netzwerkkonnektivität zwischen Hosts oder zwischen einem Web-Client und einem Webserver über eine Firewall zu ermöglichen. Dieser Proxy führt eine Software aus, die als SOCKS-Daemon bekannt ist. Die Software wird gezielt auf einem Firewall-Host (Computer, auf dem eine Firewall installiert wurde) installiert und erstellt einen sicheren Weg durch diese Firewall.

Das bedeutet also, dass das SOCKS-Protokoll keine Firewalls umgeht, sondern vielmehr die Weiterleitung der Kommunikation durch die Firewall über einen Proxyserver ermöglicht. Dementsprechend blockiert die Firewall jeglichen nicht autorisierten Datenverkehr sowie Datenverkehr, der bestimmten Parametern nicht entspricht, beispielsweise dem Benutzernamen oder Daten, die nicht über das SOCKS-Protokoll gesendet wurden.

Nehmen wir jedoch an, dass die Kommunikation über dieses Protokoll und darüber hinaus über den SOCKS-Proxy gesendet wird. In diesem Fall können die Benutzer auf das Internet zugreifen oder mit anderen Computern in einem externen Netzwerk kommunizieren. Im Allgemeinen unterstützt der SOCKS-Proxyserver Verbindungen auf Anwendungsebene, d. h. solche, die über Protokolle der Anwendungsschicht gesendet werden. (Zu den Protokollen der Anwendungsschicht gehören HTTP, HTTPS, SMTP, TELNET, FTP, POP, MIME und mehr.)

So funktioniert ein SOCKS-Proxyserver

Aufgrund dieser Anordnung nutzen die Computer der Benutzer, gemeinsam als Hosts bezeichnet, den SOCKS-Proxyserver als sicheren Übergangspunkt, der eine sichere Kommunikation mit anderen Hosts oder Webservern ermöglicht. Und da eine Netzwerk-Firewall oder ein Firewall-Host die Verbindung über diesen Vermittler weiterhin schützt, verhindert sie, dass unerwünschte Eindringlinge auf die Kommunikation zwischen den Hosts zugreifen. Somit können nur Parteien mit Konten auf dem Host (Proxy-Konto) über die Firewall auf Netzwerkpakete zugreifen, die mit dem SOCKS-Protokoll gesendet werden.

Der SOCKS-Proxyserver ermöglicht nicht nur die Kommunikation zwischen den Computern der Benutzer, sondern auch zwischen Web-Clients und Webservern. Und wie bei allen anderen Proxy-Servern vermittelt er den Netzwerkverkehr und blockiert so den direkten Zugriff. Wenn also ein Client HTTP-, HTTPS- oder FTP-Anfragen sendet, empfängt der SOCKS-Server diese und übermittelt sie anschließend im Namen des Clients an den Webserver. Gleichzeitig empfängt es Antworten vom Server und leitet diese an den Client weiter. Bevor wir jedoch ausführlicher auf SOCKS-Proxyserver eingehen, wollen wir zunächst das SOCKS-Protokoll, seinen Verlauf und seine Funktionsweise verstehen.

Geschichte des SOCKS-Protokolls

Der Name SOCKS-Proxyserver leitet sich von einem Netzwerkprotokoll namens Socket Secure ab, das auf SOCKS übertragen wird. Basierend auf der obigen Beschreibung bietet das SOCKS-Protokoll einen Rahmen für die Netzwerkkonnektivität über eine Netzwerk-Firewall. Das Protokoll hat seit seiner Einführung Anfang der 1990er Jahre verschiedene Verbesserungen erfahren. Und in diesem Abschnitt wird die Entwicklung im Laufe der Jahre beschrieben.

SOCKS Version 1

Das ursprüngliche SOCKS-Protokoll wurde in a vorgeschlagen Papier vorgestellt auf dem dritten USENIX UNIX Security Symposium im Jahr 1992. Zum Zeitpunkt der Präsentation des Papiers lief SOCKS jedoch bereits seit drei Jahren bei MIPS Computer Systems. Das bedeutet, dass SOCKS ursprünglich etwa im Jahr 1989 erstellt wurde.

Das von David Koblas und Michelle Koblas verfasste Papier erörterte, wie das SOCKS-Protokoll verwendet werden könnte, um eine bequeme und sichere Netzwerkkonnektivität über einen Firewall-Host bereitzustellen. Seine Entwickler konzipierten es als Lösung für ein damals bestehendes Problem: Die Methoden zur Schaffung einer sicheren Umgebung, über die Computer eine Verbindung zum Internet herstellen konnten, waren umständlich, unpraktisch oder konnten leicht kompromittiert werden.

In dem Artikel wurde ein SOCKS-Paket vorgestellt, das die SOCKS-Bibliothek, das Protokoll und einen Daemon (SOCKS-Proxy-Software) enthielt. Die Bibliothek enthielt Aufrufe, die Verbindungen zum auf der Firewall installierten SOCKS-Daemon herstellten. Auf diese Weise ermöglichte die Bibliothek die Übertragung von Informationen und Netzwerkverbindungen so, dass der Daemon als Absender der Anfragen erschien. Somit würde für einen externen Host der Daemon (SOCKS-Proxy) als der Urheber der Anfragen erscheinen. Zu den Routinen oder Aufrufen der SOCKS-Bibliothek gehörten:

- Verbinden: Es fordert den SOCKS-Proxy (Daemon) auf, eine ausgehende Verbindung zu einer bestimmten IP-Adresse, Portnummer und einem Benutzernamen herzustellen

- Binden: Es fordert eine eingehende Verbindung an, die von einer bestimmten externen IP-Adresse erwartet wird. Es enthält auch Anforderungen an den Benutzernamen, aber dieser Benutzername gehört dem Anforderer (Absender) und wird zum Protokollieren der Informationen verwendet. Im Allgemeinen bindet der Bind-Aufruf eine neue Socket-Verbindung an einen freien Port der Firewall.

- Hören: Es wartet (hört) und ist bereit, Anrufe vom externen Host anzunehmen

- GetSOCKName: Es erhält die IP-Adresse und Portnummer des Sockets in der Firewall

- Akzeptieren: Es akzeptiert eine Verbindung von einem externen Host

SOCKS Version 4 (SOCKS4)

Ying-Da Lee erweiterte das SOCKS-Protokoll und schuf SOCKS Version 4 (SOCKS4) vor der späteren Einführung SOCKS Version 4a (SOCKS4a). Dementsprechend erweiterte SOCKS4a die Fähigkeiten des Protokolls, indem es die Auflösung des Domänennamens des Zielhosts (Servers) unterstützte, um dessen IP-Adresse zu finden.

SOCKS Version 5 (SOCKS 5)

Im Jahr 1996 schrieb eine Gruppe von Mitwirkenden a Memo Beschreibung von SOCKS Version 5. Der Artikel erweiterte die Fähigkeiten des SOCKS-Protokolls, indem er die Fähigkeiten des zugrunde liegenden Frameworks erweiterte, um es in die Lage zu versetzen, anspruchsvollere Protokolle der Anwendungsschicht zu unterstützen. Darüber hinaus führte SOCKS5 die Unterstützung für Client-Server-Anwendungen sowohl im Transmission Control Protocol (TCP) als auch im User Datagram Protocol (UDP) ein. Darüber hinaus wurde das Adressierungssystem um Folgendes erweitert: IPv6-Adressen und Domänennamenadressierung.

Schließlich führte SOCKS5 eine starke Authentifizierung ein. Die neue Version spezifiziert ein verallgemeinertes Framework für die Verwendung beliebiger Authentifizierungsprotokolle. Beim Initiieren einer SOCKS-Verbindung können beispielsweise die folgenden Authentifizierungen verwendet werden:

- Unteraushandlung von Benutzername/Passwort Authentifizierungsdienste (Die Unteraushandlung von Benutzername und Passwort ist jedoch ungesichert und wird daher nicht in Fällen empfohlen, in denen Hacker oder Dritte „sniffing“ durchführen können.)

- Sichere Authentifizierung mit Benutzername und Passwort das bekannte Host-Schlüssel verwendet und die Schlüssel durch verschlüsselte Kommunikation weiterleitet

- GSS-API-Authentifizierung Methode

Es ist bemerkenswert, dass die Überarbeitungen zu mehreren Arten von SOCKS-Proxys führten, nämlich:

- SOCKS4-Proxys

- SOCKS5-Proxys

SOCKS4 vs. SOCKS5: Ähnlichkeiten und Unterschiede

Ähnlichkeiten zwischen SOCKS4 und SOCKS5

Die Protokolle SOCKS4 und SOCKS5 und damit auch Proxys ähneln sich auf folgende Weise:

- Der SOCKS-Dienst in SOCKS4 und SOCKS5 befindet sich auf Port 1080

- Sie nutzen die gleichen Operationen, d. h. verbinden, binden, Hören, akzeptieren, Und getSOCKname.

Unterschiede zwischen SOCKS4 und SOCKS5

Die Protokolle und Proxys SOCKS4 und SOCKS5 unterscheiden sich auf verschiedene Weise, wie in der folgenden Tabelle beschrieben:

| SOCKS4 | SOCKS5 | |

| Unterstützte Domänen | Es unterstützt nur TCP | Es unterstützt sowohl TCP als auch UDP |

| Sicherheit | Es ermöglicht eine ungesicherte Firewall-Durchquerung, da die Netzwerkpakete nicht authentifiziert werden | Es unterstützt starke Authentifizierungsschemata, wie z. B. Benutzernamen- und Passwortanforderungen, und fördert so die sichere Durchquerung der Firewall |

| Unterstützte Protokolle | Es unterstützt FTP, SMTP, TELNET, HTTP und GOPHER (d. h. Protokolle auf Anwendungsebene). | Es unterstützt FTP, SMTP, TELNET, HTTP und GOPHER sowie NTP, DHCP, BOOTP, NNP, TFTP, RTSP, RIP und DNS (d. h. Anwendungs- und Transportschichtprotokolle). |

| IP Adresse | Es werden nur IPv4-Adressen unterstützt | Es unterstützt IPv4- und IPv6-Adressen |

| Domainname | Es ist nicht in der Lage, alle Domänennamen aufzulösen und kann daher deren IP-Adressen nicht finden | Es kann die Domänennamen aller Server auflösen, um deren IP-Adressen zu finden |

| Adressierung | Es unterstützt keine Domänennamenadressierung | Es unterstützt die Adressierung von Domänennamen |

Wie sicher ist eine SOCKS-Proxy-Verbindung?

Eine SOCKS-Verbindung ist im Gegensatz zu einer HTTPS-Verbindung nicht verschlüsselt. Über jede SOCKS-Verbindung (innerhalb der Verbindung) kann aber eine verschlüsselte HTTPS-Verbindung aufgebaut werden, die von außen völlig unzugänglich ist:

Das mag kompliziert aussehen, ist aber in Wirklichkeit sehr einfach und eine solche Verbindung wird automatisch erstellt, wenn der Benutzer zum ersten Mal eine SOCKS-Verbindung aufbaut (z. B. mit Stellvertreter oder der Browser-Add-on Foxyproxy) und gelangt dann zu einer Webseite, die ein SSL-Zertifikat verwendet („Schloss“ links neben der Adressleiste).

Browser <- > SOCKS (HTTPS) SOCKS <-> Zielwebsite

Dies bedeutet, dass diese Verbindung völlig sicher ist und niemand, nicht einmal der Proxy-Anbieter, genau erfahren kann, was der Benutzer auf der Website tut, was er druckt, welche Bilder oder Videos er ansieht oder hochlädt.

Vor- und Nachteile von SOCKS-Proxyservern

Vorteile von SOCKS-Proxys

Die Vorteile von SOCKS-Proxys sind:

- Kleinere Fehler: SOCKS-Proxys interpretieren oder schreiben im Gegensatz zu HTTP-Proxys die Datenpakete wie Header nicht neu. Daher sind sie nicht anfällig für falsche Beschriftungen oder andere Fehler.

- Unterstützung für mehrere Protokolle in der Anwendungs- und Transportschicht: SOCKS4-Proxys unterstützen die Protokolle FTP, SMTP, TELNET, HTTP und GOPHER. Im Gegensatz dazu unterstützen SOCKS5-Proxys die Protokolle FTP, SMTP, TELNET, HTTP und GOPHER sowie NTP, DHCP, BOOTP, NNP, TFTP, RTSP, RIP und DNS. Im Gegensatz dazu unterstützen HTTP-Proxys nur die Protokolle HTTP und HTTPS.

- Bessere Sicherheit: Insbesondere SOCKS5-Proxys führen die Authentifizierung in verschiedenen Phasen durch. Das fördert die Sicherheit. Da jedoch alle SOCKS-Proxys keine Daten interpretieren oder umschreiben, können sie im Allgemeinen keine Datenpakete aufdecken, die Ihre persönlichen Daten enthalten.

- Verbesserte Privatsphäre: SOCKS5-Proxys können Ihre IP-Adresse ändern und so Informationen wie Ihren tatsächlichen Standort verbergen, insbesondere wenn man bedenkt, dass IP-Adressen solche Daten speichern.

Nachteile von SOCKS-Proxys

Zu den Nachteilen von SOCKS-Proxys gehören:

- Verbindungsverzögerung/langsame Geschwindigkeit: Insbesondere SOCKS5-Proxys müssen in verschiedenen Phasen des Betriebs eine Reihe von Authentifizierungen durchführen, was zu langsameren Geschwindigkeiten führt.

- Begrenzte Rückverbindung: Der Bind-Befehl des SOCKS5 deckt Protokolle, die eine mehrmalige Verbindung des Servers mit dem Client (Back-Connect) erfordern, nicht ausreichend ab; Stattdessen eignet es sich vor allem für Protokolle wie FTP, die nur eine einzige Rückverbindung erfordern

- Begrenzte Funktionen des unterstützten UDP: Die anfängliche UDP-Unterstützung von SOCKS5 hatte begrenzte Möglichkeiten. Das Protokoll sah beispielsweise vor, dass UDP-Anwendungen Daten senden und eine Antwort erhalten sollten. Viele UDP-Anwendungen können jedoch UDP-Daten empfangen, ohne dass IP-Adressinformationen erforderlich sind, Daten gesendet werden oder ein bestimmter Port verwendet werden muss. Daher verfügen SOCKS5-Proxys über begrenzte UDP-Funktionen.

- Rückwärtsinkompatibilität: SOCKS5-Proxys sind nicht abwärtskompatibel mit den früheren Versionen des SOCKS-Protokolls, wie z. B. SOCKS4a

So verwenden Sie SOCKS-Proxys

SOCKS-Proxys werden auf folgende Weise verwendet:

- Sie ermöglichen es Benutzern, Geoblocking zu umgehen. Auf diese Weise ermöglichen SOCKS-Proxys, insbesondere SOCKS5-Proxys, den Zugriff auf Inhalte von anderen Standorten aus. (Geoblocking oder Geobeschränkung ist die Praxis, bei der Websites Inhalte nur Besuchern von einem bestimmten Standort aus anzeigen.)

- SOCKS-Proxyserver helfen dabei, die Internetfilterung durch Schulen, Arbeitsplätze und Regierungen zu umgehen, um nur einige zu nennen

- Anonymer Einsatz von Messengern, wie z.B Telegramm

- Video-Streaming und Live-Anrufe

- Torrenting oder Peer-to-Peer-Teilen und Herunterladen

- Massen- und sicherer E-Mail-Versand dank SMTP-Unterstützung

- Allgemeines Surfen im Internet, da SOCKS5 eine Reihe von Protokollen auf Anwendungsebene unterstützt

- Blockierung des unbefugten Zugriffs auf Unternehmensnetzwerke: SOCKS-Proxys fungieren als vorübergehender Vermittler, der einen sicheren Internetzugriff durch die Unternehmens-Firewall ermöglicht und gleichzeitig verhindert, dass unerwünschte Eindringlinge auf den Server oder Computer im lokalen Netzwerk zugreifen.

SOCKS-Proxys vs. HTTP-Proxys

Wie bereits erläutert, sind SOCKS-Proxys und HTTP-Proxys protokollbasierte Proxyserver. Eine ausführliche Diskussion darüber, was HTTP- und HTTPS-Proxys leisten können, finden Sie in unserem Artikel über HTTP- und HTTPS-Proxys.

Vergleich von SOCKS-Proxys und HTTP-Proxys

In diesem Abschnitt werden die Gemeinsamkeiten und Unterschiede zwischen SOCKS- und HTTP-Proxys erläutert.

Ähnlichkeiten zwischen SOCKS-Proxys und HTTP-Proxys

SOCKS- und HTTP-Proxys ähneln sich auf folgende Weise:

- Sie basieren beide auf Internetprotokollen

Unterschiede zwischen SOCKS-Proxys und HTTP-Proxys

SOCKS- und HTTP-Proxys unterscheiden sich in folgenden Punkten:

| SOCKS-Proxys | HTTP-Proxys | |

| Protokolle | Sie unterstützen eine Vielzahl von TCP-Protokollen sowie UDP-Protokollen | Sie unterstützen nur die Protokolle HTTP und HTTPS |

| Sicherheit | Sie verschlüsseln keine Daten | HTTPS-Proxys verschlüsseln Daten |

| Firewall-Zugriff | SOCKS-Proxys ermöglichen den Internetzugang über eine Netzwerk-Firewall | Sie stellen keine Verbindung durch Firewalls her |

| Dateninterpretation | Sie interpretieren, analysieren oder schreiben Daten nicht um | Sie interpretieren Daten und schreiben in manchen Fällen die Header-Pakete neu |

| Interoperabilität | SOCKS-Proxys können das HTTP- und HTTPS-Protokoll verwenden | HTTP- und HTTPS-Proxys können das SOCKS-Protokoll nicht verwenden |

| OSI-Klassifizierung | SOCKS-Proxys befinden sich auf einer niedrigeren Ebene (Schicht 5) des OSI-Klassifizierung, also die Sitzungsschicht | HTTP-Proxys befinden sich auf einer höheren Ebene (Schicht 4) der OSI-Klassifizierung, der Transportschicht |

| Aufbau | SOCKS-Proxys können nur in einen Web-Client oder eine Maschine integriert werden, die kein Webserver ist | HTTP-Proxys können entweder im Web-Client oder im Server konfiguriert werden |

| Hafen | SOCKS-Dienste sind über die SOCKS-Proxy-Ports 1080 und 1085 verfügbar | HTTP-Proxys nutzen die Ports 80, 8080, 8085, 3128 und 3129, während HTTPS-Proxys Port 443 verwenden |

SOCKS-Proxy vs. VPNs

Zugegeben, SOCKS-Proxys können einen sicheren Tunnel durch eine Firewall erstellen. Aber wussten Sie auch, dass Sie mit a einen sicheren Tunnel erstellen können? virtuelles privates Netzwerk oder VPN? Ein VPN schafft einen sicheren Kommunikationsweg zwischen zwei Netzwerken: einem lokalen Netzwerk und externen Netzwerken. Dies wird erreicht, indem der gesamte Internetverkehr durch einen Tunnel geleitet wird, jedoch nicht bevor die Daten am Eintrittspunkt (z. B. Ihrem Computer) verschlüsselt werden. Der Tunnel endet an einem Ausgangsknoten (dem Ausgangsserver des VPN), der den ausgehenden Anfragen vom lokalen Netzwerk oder Computer eines Benutzers eine neue IP-Adresse zuweist und so die tatsächliche IP-Adresse effektiv verbirgt.

Bei Verwendung eines VPN scheinen alle Anfragen von der Exit-Notiz zu stammen. Gleichzeitig scheinen alle Antworten eines Webservers auf diesem VPN-Server zu enden. Dank dieser Anordnung können Sie ein VPN verwenden, um auf ansonsten geografisch gesperrte Inhalte von jedem Ort aus zuzugreifen, an dem der VPN-Anbieter einen Server hat.

Wenn Sie sich beispielsweise in Deutschland befinden und auf Webinhalte zugreifen möchten, die nur für Einwohner der USA sichtbar sind, können Sie einfach einen in den USA ansässigen VPN-Server verwenden.

Dazu müssen Sie zunächst eine VPN-Software auf Ihrem Computer installieren, die Ihren Computer in einen Eingangsknoten verwandelt. Die Software ist für die Verschlüsselung der Daten verantwortlich. Als nächstes müssen Sie den Ausgangsknoten auswählen. Sobald das VPN eine Verbindung zu diesem Ausgangsserver herstellt, können Sie Ihre Anfrage senden.

Vorteile von VPNs

Zu den Vorteilen virtueller privater Netzwerke gehören:

- Verschlüsselung und Sicherheit: VPNs verschlüsseln alle Anfragen und Serverantworten und garantieren so unübertroffene Sicherheit. Aus diesem Grund wird Ihnen empfohlen, immer ein VPN zu verwenden, wenn Sie über öffentliches WLAN auf das Internet zugreifen

- Bieten Sie Zugriff auf geoblockte Inhalte: Ein VPN transportiert Sie virtuell zu diesem Standort, indem es den Datenverkehr über einen Ausgangsknoten in einem anderen Land weiterleitet. Dadurch können Sie auf Webinhalte zugreifen, die Ihnen in Ihrem Heimatland ohne VPN sonst nicht möglich gewesen wären.

- Online-PrivatsphäreHinweis: VPNs verbergen Ihre echte IP-Adresse und weisen anschließend eine andere Adresse zu. Auf diese Weise schützen sie Ihre Online-Privatsphäre, indem sie bestimmte Daten über Sie, wie z. B. Ihren Standort (Bundesstaat, Stadt, Land und ungefähre Koordinaten), verbergen.

Nachteile von VPNs

Zu den Nachteilen virtueller privater Netzwerke gehören:

- Langsame Verbindungsgeschwindigkeiten: Da diese Lösung alle ausgehenden Anfragen und eingehenden Antworten verschlüsseln muss, ist sie normalerweise langsamer.

- Protokollierung von Benutzerdaten: Ein weiterer häufiger Nachteil, der bei VPN-Benutzern für Aufruhr gesorgt hat, ist, dass einige VPN-Anbieter häufig Benutzerdaten protokollieren. Sie tun dies, um die besagten Daten anschließend an Strafverfolgungsbehörden weiterzugeben, wenn diese dazu aufgefordert werden. Tatsächlich haben mehrere Anbieter Schlagzeilen gemacht, indem sie Ermittlungsbehörden mit Nutzerdaten versorgten. Darüber hinaus sind einige Länder, wie z IndienEs gibt Gesetze, die VPN-Anbieter dazu verpflichten, Benutzerdaten zu speichern. Vor diesem Hintergrund haben Beobachter vorher beraten Benutzer müssen die „Keine Protokolle“-Richtlinie der Anbieter für bare Münze nehmen.

- Kostenlose VPNs sind im Allgemeinen unsicher: Solche VPNs nutzen häufig denselben sicheren Tunnel für mehrere Benutzer, was die Gefahr des „Schnüffelns“ oder Abhörens erhöhen kann.

- VPNs sind in bestimmten Ländern verboten: Einige Länder haben die Nutzung von VPNs völlig illegal erklärt. In anderen Ländern können nur staatlich lizenzierte VPNs verwendet werden.

Verwendungsmöglichkeiten von VPNs

Virtuelle private Netzwerke werden auf folgende Weise genutzt:

- VPNs bieten Sicherheit beim Zugriff auf das Internet über öffentliche Zugangspunkte

- Zugriff auf geoblockte Inhalte: Wie bereits erwähnt, ermöglichen Ihnen VPNs wie SOCKS5-Proxys den Zugriff auf alle Inhalte von jedem Ort aus

- Remote-Arbeit erleichtern: Unternehmen schützen ihre Daten, indem sie von ihren Remote-Mitarbeitern verlangen, sich über dedizierte VPNs bei ihren Systemen oder Servern anzumelden

Wie vergleichen sich SOCKS-Proxys mit VPNs?

Unter Berücksichtigung der oben genannten Merkmale, Vor- und Nachteile von SOCKS-Proxys: Wie schneiden SOCKS-Proxys und VPNs im Vergleich ab?

Ähnlichkeiten zwischen SOCKS-Proxys und VPNs

SOCKS-Proxys und VPNs weisen gewisse Ähnlichkeiten auf, darunter:

- Online-Privatsphäre: SOCKS5-Proxys und VPNs verbergen echte IP-Adressen und bieten so Online-Privatsphäre

- Sicherheit: Beide Lösungen erhöhen die Sicherheit, wenn auch auf unterschiedliche Weise. VPNs verschlüsseln die Daten, während SOCKS5-Proxys die Authentifizierung durchführen.

- Unterstützte Protokolle: einige VPN-Protokolle, wie OpenVPN, unterstützen TCP und UDP, während SOCKS5-Proxys auch TCP und UDP unterstützen.

- Umgehung von geografischen Beschränkungen: SOCKS5-Proxys und VPNs können für den Zugriff auf ansonsten geografisch gesperrte Inhalte verwendet werden.

Unterschiede zwischen SOCKS-Proxys und VPNs

SOCKS-Proxyserver und VPNs unterscheiden sich in einigen Punkten. Die folgende Tabelle fasst diese Unterschiede zusammen:

| SOCKS-Proxys | VPNs | |

| Protokolle | SOCKS-Proxys, insbesondere SOCKS5-Proxys, unterstützen Proxys auf Transport- und Anwendungsebene, einschließlich FTP, SMTP, TELNET, HTTP, GOPHER, NTP, DHCP, BOOTP, NNP, TFTP, RTSP, RIP und DNS | VPNs verwenden im Allgemeinen VPN-Protokolle wie IKEv2, OpenVPN, L2TP/IPSec, WireGuard, SSTP und PPTP |

| Verbindungsgeschwindigkeit | SOCKS-Proxys sind im Allgemeinen schneller, da sie keine Verschlüsselung vornehmen | VPNs sind langsam, weil sie Daten verschlüsseln |

| Anzahl der Server | SOCKS-Proxy-Dienstanbieter stellen oft Hunderttausende oder sogar ein paar Millionen Proxy-Server bereit | VPN-Anbieter verfügen in der Regel über weniger Server |

| Länder | Einige SOCKS-Anbieter verfügen über Proxyserver in über 150 Ländern | VPN-Anbieter verfügen in der Regel über VPN-Server in weniger Ländern, oft in weniger als 100 |

Abschluss

Ein SOCKS-Proxy ermöglicht die Kommunikation zwischen den Computern der Benutzer sowie zwischen Web-Clients und Webservern über eine Netzwerk-Firewall. Basierend auf dem SOCKS-Protokoll verhindert dieser Proxy-Typ, dass Eindringlinge auf die Kommunikation zwischen den verschiedenen Parteien zugreifen können. Im Laufe der Jahre wurde das SOCKS-Protokoll verbessert, was zu mehreren Versionen führte, nämlich SOCKS4, SOCKS4a und SOCKS5. Daher gibt es verschiedene Arten von SOCKS-Proxys, nämlich SOCKS4-Proxys und SOCKS5-Proxys, wobei letztere überlegene Funktionen bieten. SOCKS-Proxys werden auf verschiedene Arten verwendet, darunter Torrenting, E-Mail-Versand, Video-Streaming, Live-Anrufe und allgemeines Surfen. Sie bieten auch Online-Anonymität. In diesem Artikel haben wir SOCKS-Proxys mit VPNs und HTTP-Proxys verglichen und hoffen, dass Sie besser darüber informiert sind, welche Sie für Ihre individuellen Anforderungen auswählen sollten.